정책 요약

1. 권한 (노란색으로 표시되는 부분은 오류 배너)

- 정책 요약 or {} JSON

-

정책 요약과 JSON 파일 전환을 표시

- 서비스 (A)

-

정의된 서비스(리소스)가 나열되고 각 서비스의 세부정보를 표시

-

서비스에 노란색 느낌표 표시가 나오는 것은 정책에서 인식할 수 없는 서비스가 포함된 경우이다. (미분류 서비스라고 표현)

-

서비스 이름에 오타가 있는 경우 / 정책 요약이 지원되지 않는 정책 / 사용자 지정 서비스일 경우 (위의 예제는 오타)

- 액세스 레벨 (G)

-

각 정책이 액세스 레벨 (목록 / 읽기 / 쓰기)의 작업에 대해 전체 또는 제한 중 어느 권한을 정의했는지 표시

-

전체 : 서비스가 사용 가능한 4개 액세스 레벨(목록 / 읽기 / 쓰기 / 권한 관리)에 모두 권한이 있는것을 의미

-

전체 - 읽기 : 서비스가 액세스 레벨 중 읽기에 관한 모든 권한만 있는 것을 의미

-

제한 - 정책이 나열된 각 액세스 레벨 중 하나 이상의 작업에 대한 액세스 권한만 제공

-

제한 - 읽기 : 서비스가 액세스 레벨 중 읽기 권한에 대해서 부분적인 권한만 가지고 있는 것을 의미

- 리소스 (H)

-

각 서비스에 대해 지정한 리소스를 표시

-

모든 리소스 : 서비스가 보유한 액세스 레벨의 정책을 모든 리소스에 허용된 것을 의미

-

다중(Multiple) / 여러 개를 실행할 수 있습니다 : 서비스가 보유한 액세스 레벨의 정책이 둘 이상의 리소스에 허용된 것을 의미

-

리소스 텍스트 : 서비스가 보유한 액세스 레벨의 정책이 리소스 전체에 대한 것이 아닌 리소스 안에서 특정 부분에 대한 것만 허용된 것을 의미 (BucketName = developer_bucket, ObjectPath=ALL)

- 요청 조건 (I)

-

서비스가 보유한 액세스 레벨의 정책에서 리소스에 대한 특정한 조건을 의미 (해당 조건이 일치해야 정책이 허용)

-

없음 : 정책이 서비스에 대한 조건을 포함하지 않음

-

다중 : 정책이 서비스에 대한 둘 이상의 조건을 포함 (복수의 조건에 따라 허용, 정책을 보려면 JSON파일을 확인해야함)

-

Condition text : 정책이 서비스에 대한 조건 하나를 포함 (위의 예제에서는 amz-acl = public-read 로 표시하였는데 acl 조건에 따라 허용된 203.0.113.0/24와 IP가 일치하는 경우에만 정책이 허용)

- 허용 / 명시적 거부

-

명시적 거부 : 서비스가 리소스에 접근하는 것을 거부함 (정의된 정책의 액세스 레벨을 거부)

-

허용 : 서비스가 정의된 액세스 레벨로 리소스에 접근하는 것을 허용

-

위의 경우는 모든 리소스에 S3가 정의된 액세스 레벨로 접근하는 것을 허용하였으나 특정 리소스에 대해서는 접근할 수 없도록 구성한 것

2. 정책 사용

- 해당 Role이 포함된 그룹이나 사용자 표시

- 새로운 사용자나 그룹을 해당 정책에 연갈할 수 있음

3. 정책 버전

- 정의된 정책을 버전별로 저장하여 관리 및 롤백할 수도 있음

4. 액세스 관리자

- 사용자에게 부여된 서비스 권한과 해당 서비스에 마지막으로 액세스한 시간을 표시하여 관리자가 관리

서비스 요약

1. 서비스 (노란색으로 표시되는 부분은 오류 배너)

- 작업 (5)

-

정책내에 정의된 작업이 나열되고 각 작업에 해당하는 리소스와 조건이 표시

- 인식되지않은 리소스 유형 (7)

-

정책 또는 서비스에 대한 정책내에서 인식되지 않은 리소스 유형이 존재 (오타 / 사용자 지정 서비스 / 정책 요약 지원 안함 등)

- 인식되지않은 작업 (8)

-

정책 또는 서비스에 대한 정책내에서 인식되지 않은 작업이 존재 (오타 / 사용자 지정 서비스 / 정책 요약 지원 안함 등)

- 목록 (9)

-

정책이 허용 / 거부하는 액세스 레벨에 따라 1-4개의 섹션으로 작업을 그룹화

-

섹션에는 목록 / 읽기 / 쓰기 / 권한 관리가 있음

- 액세스 권한 없음 (10)

-

이 정책에 권한을 제공하지 않는 작업이 존재

- 리소스 (13)

-

서비스에 대해 정의된 리소스를 표시

-

위의 예제에서는 S3 서비스의 작업이 S3의 developer_bucket 리소스만 허용되는 것으로 구성

-

리소스 정책에 오류가 있는지 검사하려면 정책 시뮬레이터를 사용해야함

- 리소스 경고 (14)

-

전체 권한을 제공하지 않는 리소스를 포함하는 경우 경고메시지 표시

-

This action does not support resource-level permissions. 리소스에 대하여 와일드카드(*)가 필요합니다 : 정책에 리소스 수준의 권한은 있지만 작업 수준에 대한 권한을 제공하려면 “Resource” : [ “*” ] 를 포함해야 함을 의미

-

이 작업은 적용할 리소스가 없습니다 : 지원되는 리소스 없이 작업이 정책에 포함됨을 의미

-

이 작업은 적용할 리소스 및 조건이 없습니다 : 지원되는 리소스 및 조건 없이 작업이 정책에 포함됨을 의미 (이 경우 서비스 정책에 포함된 조건도 있지만 작업에 적용되는 조건이 없음)

- 요청 조건 (15)

-

리소스와 연결된 작업에 조건이 적용되는지 여부를 표시 (JSON 파일을 통해 검토 가능)

- 조건 경고 (16)

-

전체 권한을 제공하지 않는 조건을 포함하는 경우 경고메시지 표시

-

<CONDITION_KEY>는 이 작업에 대해 지원되는 조건 키가 아닙니다 : 정책의 작업에 지원되지 않는 서비스 조건 키가 있음

-

해당 작업은 여러 개의 조건 키를 지원하지 않습니다 : 정책의 작업에 지원되지 않는 서비스 조건 키가 두개 이상 있음

-

위의 예제에서 GetObject의 경우 정책에 s3:x-amz-acl 조건 키가 포함되어 있지만 키는 해당 작업에서 작동하지 않음, 작업이 리소스를 지원하더라도 조건이 이 작업에 대해 true가 되지 않기 때문에 정책에서 작업을 위한 권한을 부여하지 않음

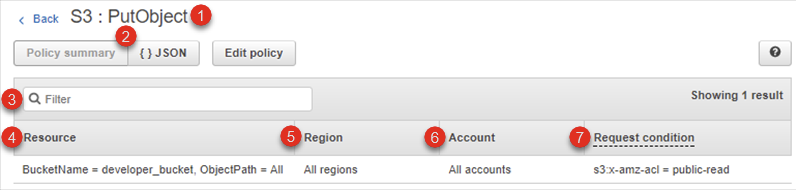

작업 요약

- 리소스 (4)

-

정책이 선택한 서비스에 대해 정의한 리소스가 표시

-

위의 예제에서는 PutObject 작업이 모든 객체 경로와 developer_bucket 에서만 허용되는 것으로 구성

-

IAM가 제공하는 정보에 따라 arn:aws:s3:::developer_bucket/* 등의 ARN이 표시되거나 BucketName=developer_bucket, ObjectPath=All 등의 정의된 리소스 유형이 표시

- 리전 (5)

-

리소스가 정의된 리전을 표시

-

모든 리전 : 리소스와 연결된 작업은 모든 리전에 적용

-

리전 텍스트 : 리소스와 연결된 작업은 한 리전에 적용 (리전 지정 가능)

- 계정 (6)

-

리소스와 연결된 서비스 또는 작업이 특정 계정에 적용되는지를 나타냄

-

모든 계정 : 리소스와 연결된 작업은 모든 계정에 적용

-

현재 계정 : 리소스와 연결된 작업은 현재 로그인된 계정에만 적용

-

계정 번호 : 리소스와 연결된 작업은 지정된 계정번호의 계정에만 적용

- 요청 조건 (7)

-

리소스와 연결된 작업에 조건이 적용되는지를 표시

-

위의 예제에서는 s3:x-amz-acl=public-read 조건이 포함되었는데 acl 조건에 따라 허용된 203.0.113.0/24와 IP가 일치하는 경우에만 정책이 허용되는 것

'AWS' 카테고리의 다른 글

| AWS IAM Tag (0) | 2019.04.09 |

|---|---|

| AWS IAM (0) | 2019.04.09 |

| AWS ElasticSearch (0) | 2019.04.09 |

| AWS CloudWatch (0) | 2019.04.09 |

| AWS CloudWatch Logs (0) | 2019.04.09 |